- Start

- Jakość & Systemy & Standardy

- Logistyka

- Logistyka Przepływów Materiałowych i Informacyjnych

- Monitor Przepływów Materiałowych i Informacyjnych

- Interim/ Insourcing/ Outsourcing Logistyki

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Artykuły - Logistyka

- Dynamiczne projektowanie kontraktów dostawy produktów i usług

- Zarządzanie Kosztami Zmiennymi – Jednostkowy Koszt Zmienny

- Analiza aktywów produktów/zapasów/usług

- Analiza rotacji towarów/zapasów/produktów

- Prognozowanie Popytu - Wstęp

- Zintegrowany Łańcuch Przepływów Materiałowych i Informacyjnych – Realizacja Zamówień

- Implementacja Zintegrowanego Łańcucha Przepływów Materiałowych i Informacyjnych

- Logistyka Łańcucha Przepływów Informacyjnych i Materiałowych – Zarządzanie Zwrotami

- Logistyka Łańcucha Dostaw – Powstawanie Produktu i Komercjalizacja.

- Logistyka Przepływów Informacyjnych i Materiałowych – Kompleksowe Podejście.

- Dofinansowanie

- Badania+Rozwój+Skalowalność+Komercjalizacja+Ekspansja

- Medele Współpracy

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Mapa Dofinansowania

- Dotacja HoReCa+Branża Gastronomiczna, Hotelarska, Turystyczna, Kultury.

- Dotacja Kultura, Sztuka i Przemysły Kreatywne

- Program dla Kobiet - Granty

- Sukcesy Dofinansowania Projektów Interesariuszy

- Zarządzanie Projektami

- B+R+I & Innowacyjność

- Komercjalizacja

- Ekspansja Rynkowa

- Franchising

- Szkolenia

- Outsourcing/ Insourcing/ Interim/ Consulting

- In/Out/Cons Modele - Porównanie

- In/Out/Cons Systemów Zarządzania

- In/Out/Cons Logistyki

- In/Out/Cons Dofinansowania Projektów

- In/Out/Cons Zarządzania Projektami

- In/Out/Cons Ekspansji Rynkowej

- In/Out/Cons Szkoleniowy

- In/Out/Cons Tworzenie Klastra/ Sieci/ Franczyzy

- In/Out/Cons Eksperci/ Specjaliści/ Liderzy

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Aniołowie Biznesu

- Analityka Biznesowa

- Referencje/ Oceny

- Społeczność Grupy 360

- A360 Innovation & Quality

- A360 Platform Ai / Payment / Datebase

- A360 Investments & Financial

- A360 HR

- A360 Software

- A360 Digital Protect

- A360 Logistics

- A360 Technology

- A360 Wealth & Asset Management

- A360 Translating

- A360 Creativity & Publisher

- A360 Radio

- A360 Creativity

- Abundance A360 Future CreationsAbundance A360: Creations of the Future – Innovations, Technologies, Univercity / Teaching

- A360 Creative Agency

- A360 Live Media

- A360 Public Relation

- A360 Public Relation

- A360 Art & Theatre & Performances

- A360 Publishing Enterprise

- A360 Publishing

- A360 Publisher Wellness

- A360 Brand Activation

- 360 Brand Management

- A360 Architects & Design

- A360 Production

- A360 Environmental & Energy

- A360 Law & Insurance

- A360 Consulting

- A360 Game&Play

- A360 Marketing Assets

- Audience360™ - Technologies and Content MarketingAudience360™ is at the forefront of hi-tech advertising. A360 is dynamic optimization of creative data, sequential messaging, TV sync and many other leading media strategies.

- Transition A360- Business Marketing Broker US

- 360 Marketing Agency US

- 360 Elevated Marketing & Advertising

- 360insights - Marketing Platform SaaS

- A360 Healthcare

- A360 Non-Profit Foundations

- Instytut Analiz A360

- Dashboards A360

- YT A360

- FB A360 Medyczna

- IN A360 Medical

- Subskrybuj

- Kontakt

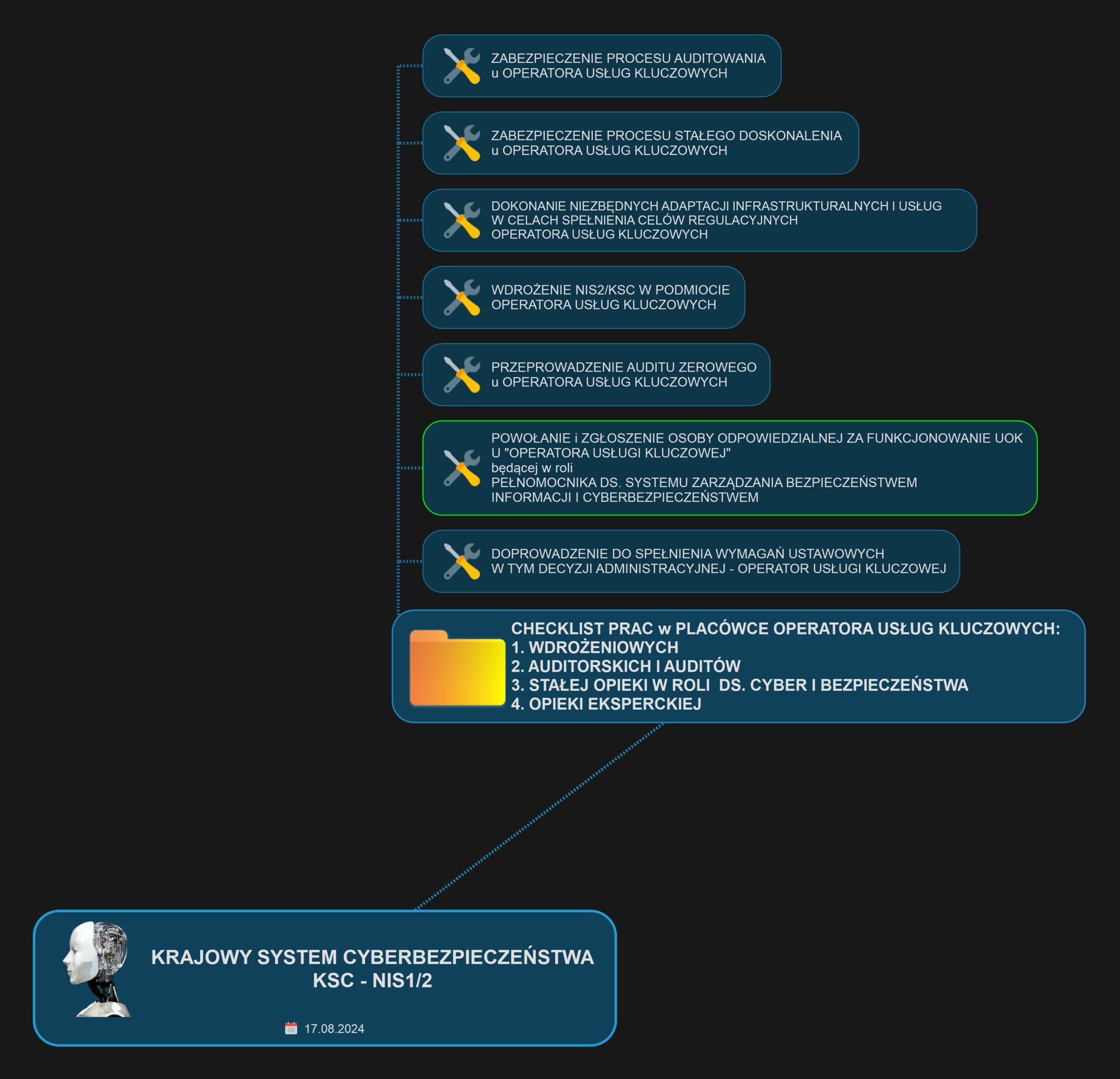

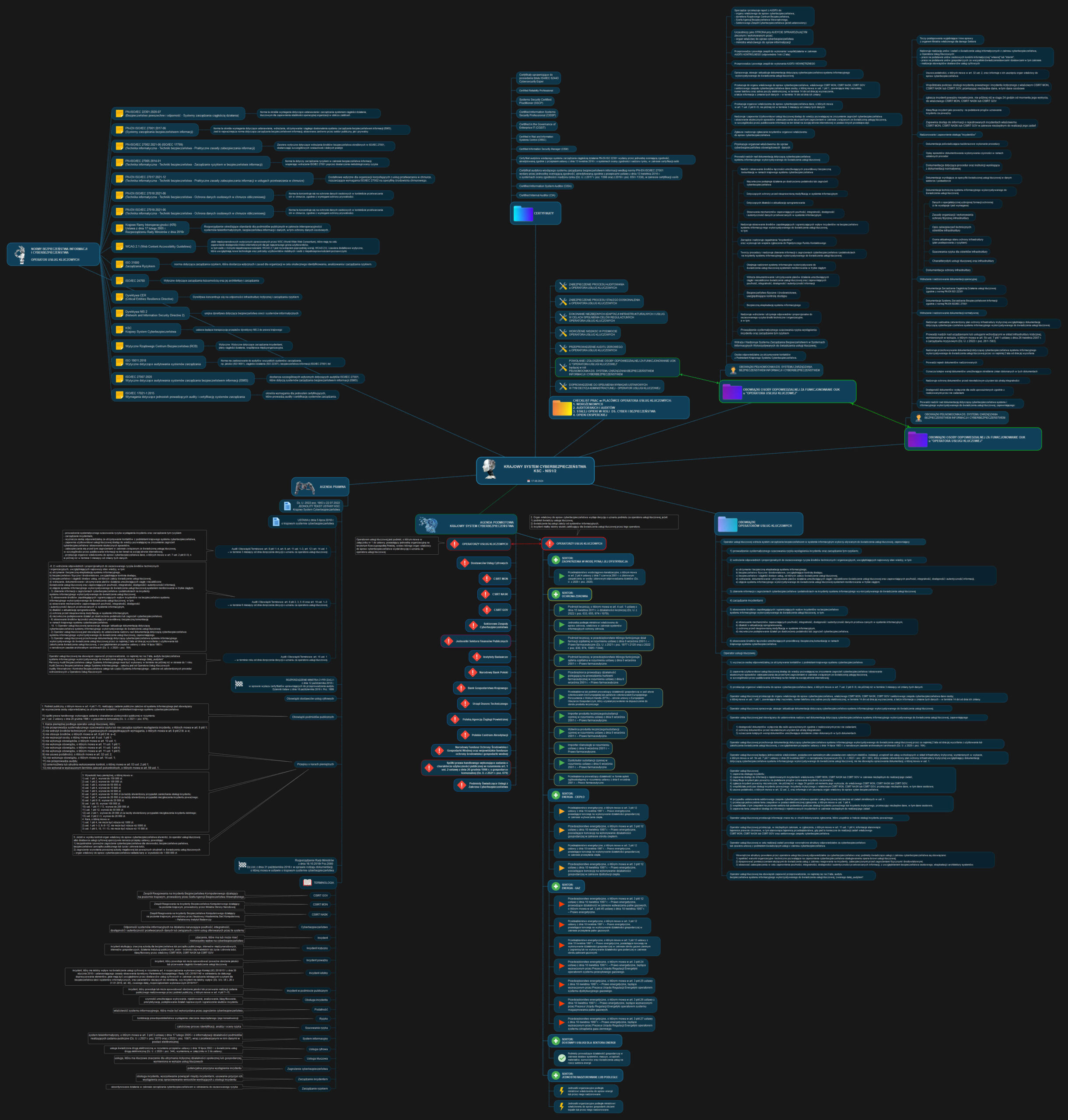

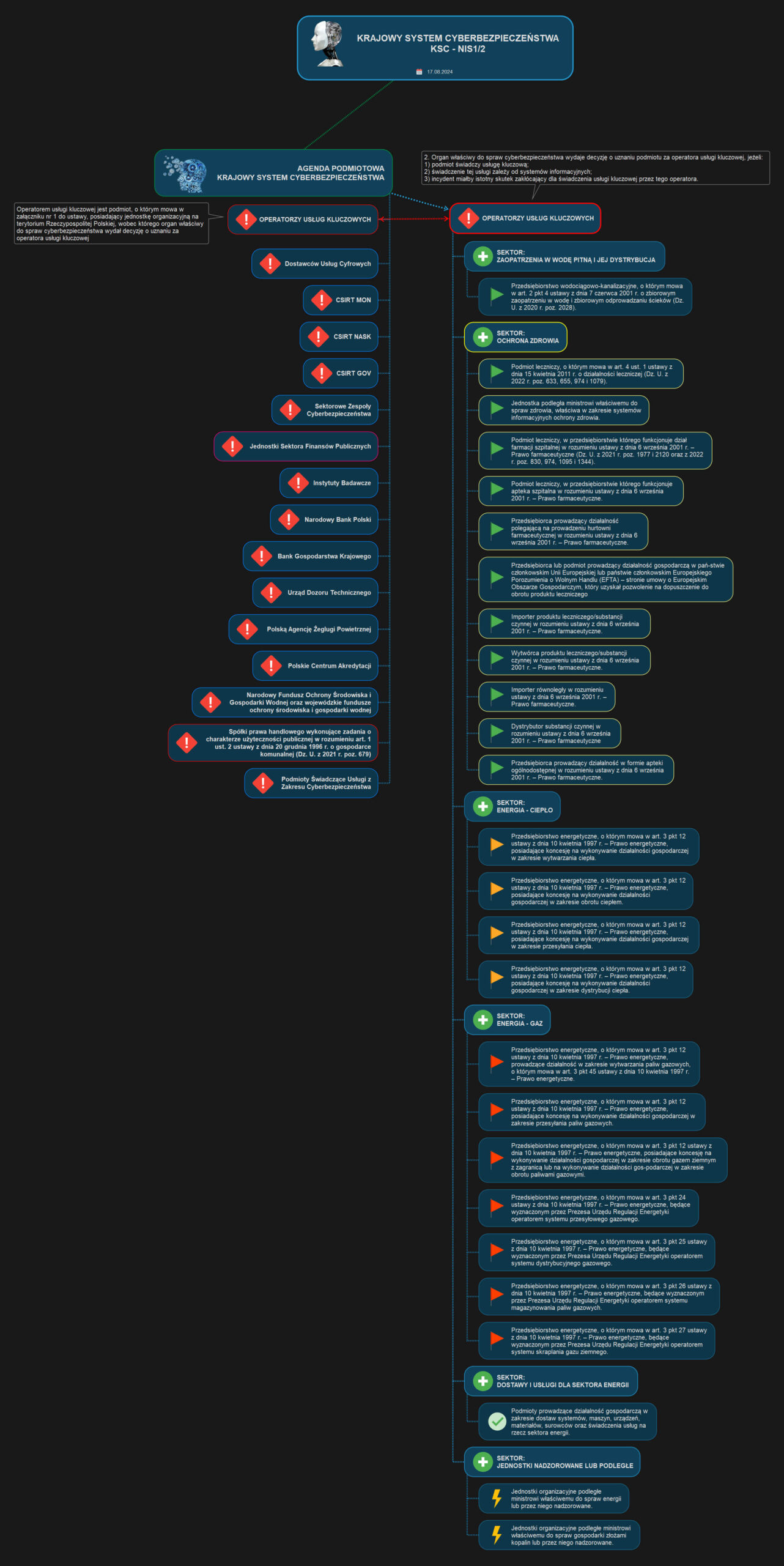

(NIS2 - KSC) KRAJOWY SYSTEM CYBERBEZPIECZEŃSTWA

u OPERATORÓW USŁUG KLUCZOWYCH (OUK)

NIS2 – Network and Information Systems Directive 2

Krajowy System Cyberbezpieczeństwa (KSC) to system regulowany w Polsce przez ustawę z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa. Jest to zbiór organów, jednostek organizacyjnych i instytucji współpracujących w celu zapewnienia odpowiedniego poziomu bezpieczeństwa systemów informacyjnych i usług kluczowych w Polsce. System obejmuje m.in. operatorów usług kluczowych, dostawców usług cyfrowych, a także jednostki administracji publicznej. KSC ma na celu ochronę przed zagrożeniami cybernetycznymi, reagowanie na incydenty oraz minimalizację skutków ewentualnych ataków cybernetycznych.

A360 POSIADA KOMPETENCJE, UPRAWNIENIA I CERTYFIKATY NIEZBĘDNE DO WDROŻENIA I AUDITU

ZASAD U OPERATORÓW USŁUG KLUCZOWYCH (OUK).

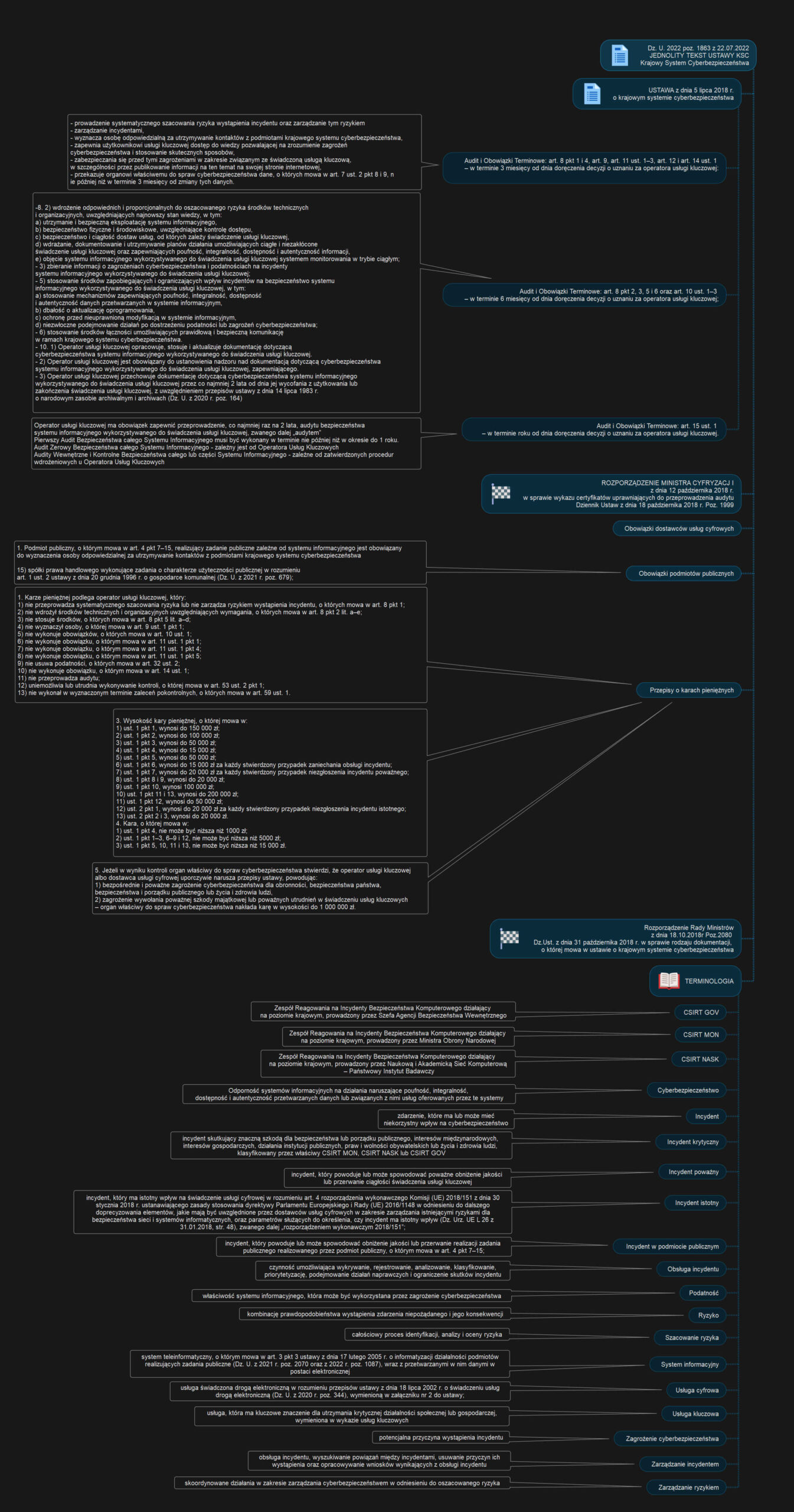

Prawo Obowiązujące

Krajowy System Cyberbezpieczeństwa (KSC) w Polsce jest regulowany przez ustawę z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, która została przyjęta w związku z wdrożeniem dyrektywy NIS (Network and Information Systems Directive). Ustawa ta ustanawia ramy prawne i organizacyjne dla zapewnienia cyberbezpieczeństwa w Polsce. Kluczowe elementy prawa związane z KSC obejmują:

1. Operatorzy Usług Kluczowych (OUK)

Definicja: Operatorzy usług kluczowych to podmioty, których działalność jest kluczowa dla społeczeństwa i gospodarki. Sektory, w których działają, obejmują m.in. energię, transport, finanse, zdrowie, wodociągi i infrastrukturę cyfrową.

Obowiązki: OUK są zobowiązani do wdrożenia odpowiednich środków bezpieczeństwa oraz do zgłaszania poważnych incydentów bezpieczeństwa do odpowiednich organów.

2. Dostawcy Usług Cyfrowych (DUC)

Definicja: Dostawcy usług cyfrowych to przedsiębiorstwa świadczące usługi cyfrowe, takie jak platformy e-commerce, wyszukiwarki internetowe czy usługi przetwarzania danych w chmurze.

Obowiązki: DUC mają podobne obowiązki jak OUK, w tym konieczność wdrożenia środków bezpieczeństwa i zgłaszania incydentów.

3. CSIRT-y (Computer Security Incident Response Team)

Definicja: CSIRT-y to zespoły ds. reagowania na incydenty komputerowe. W Polsce działają trzy główne CSIRT-y: CSIRT NASK, CSIRT MON, i CSIRT GOV.

Zadania: CSIRT-y odpowiadają za monitorowanie, wykrywanie i reagowanie na incydenty cyberbezpieczeństwa oraz koordynację działań w tym zakresie.

4. Organy właściwe do spraw cyberbezpieczeństwa

Funkcje: Organy właściwe (np. Ministerstwo Cyfryzacji) nadzorują przestrzeganie przepisów ustawy przez operatorów usług kluczowych i dostawców usług cyfrowych. Są odpowiedzialne za ocenę ryzyka oraz za nadzór nad działaniami z zakresu cyberbezpieczeństwa.

5. Zgłaszanie incydentów

Obowiązek: Operatorzy usług kluczowych oraz dostawcy usług cyfrowych muszą zgłaszać poważne incydenty cyberbezpieczeństwa do właściwych CSIRT-ów oraz organów właściwych w ciągu 24 godzin od ich wykrycia.

6. Zarządzanie ryzykiem

Ocena ryzyka: Operatorzy usług kluczowych i dostawcy usług cyfrowych muszą regularnie przeprowadzać ocenę ryzyka oraz podejmować odpowiednie działania w celu minimalizacji zagrożeń.

Podmioty

- Zespoły CSIRT (Computer Security Incident Response Team)

Podmioty:

CSIRT GOV – prowadzony przez Agencję Bezpieczeństwa Wewnętrznego.

CSIRT NASK – prowadzony przez Naukową i Akademicką Sieć Komputerową.

CSIRT MON – prowadzony przez Ministerstwo Obrony Narodowej.

Zadania: Monitorowanie, wykrywanie i reagowanie na incydenty cyberbezpieczeństwa, analiza zagrożeń, koordynacja działań reakcji na incydenty.

- Operatorzy Usług Kluczowych (OUK)

Podmioty: Organizacje, których usługi są kluczowe dla funkcjonowania społeczeństwa i gospodarki (np. sektor energetyczny, wodociągowy, zdrowotny, transportowy).

Zadania: Wdrożenie odpowiednich środków technicznych i organizacyjnych, ocena ryzyka, zgłaszanie incydentów do CSIRT oraz organów właściwych.

- Dostawcy Usług Cyfrowych (DUC)

Podmioty: Firmy świadczące usługi cyfrowe, takie jak e-commerce, przetwarzanie danych w chmurze, wyszukiwarki internetowe.

Zadania: Wdrożenie środków bezpieczeństwa, zgłaszanie incydentów do CSIRT oraz współpraca z organami właściwymi.

- Organy Właściwe ds. Ochrony Informacji Niejawnych

Zadania: Zabezpieczenie informacji niejawnych, które mogą być narażone na cyberzagrożenia. Współpracują z CSIRT w zakresie ochrony przed cyberatakami.

- Pełnomocnik Rządu ds. Cyberbezpieczeństwa

Zadania: Koordynacja działań związanych z cyberbezpieczeństwem na poziomie krajowym. Współpraca z podmiotami wchodzącymi w skład KSC.

- Operatorzy Komunikacyjni i Dostawcy Usług Internetowych

Zadania: Wspierają funkcjonowanie KSC poprzez dostarczanie usług niezbędnych do reagowania na incydenty oraz ochrony przed cyberzagrożeniami.

- Jednostki Samorządu Terytorialnego, Instytucje Ochrony Zdrowia i Sektora Finansowego

Zadania: Wdrażają lokalne strategie cyberbezpieczeństwa, współpracują z organami właściwymi i CSIRT-ami w przypadku incydentów cybernetycznych.

- Centrum Bezpieczeństwa Cybernetycznego

Zadania: Monitorowanie i analizowanie zagrożeń, koordynacja działań na poziomie krajowym w razie poważnych incydentów.

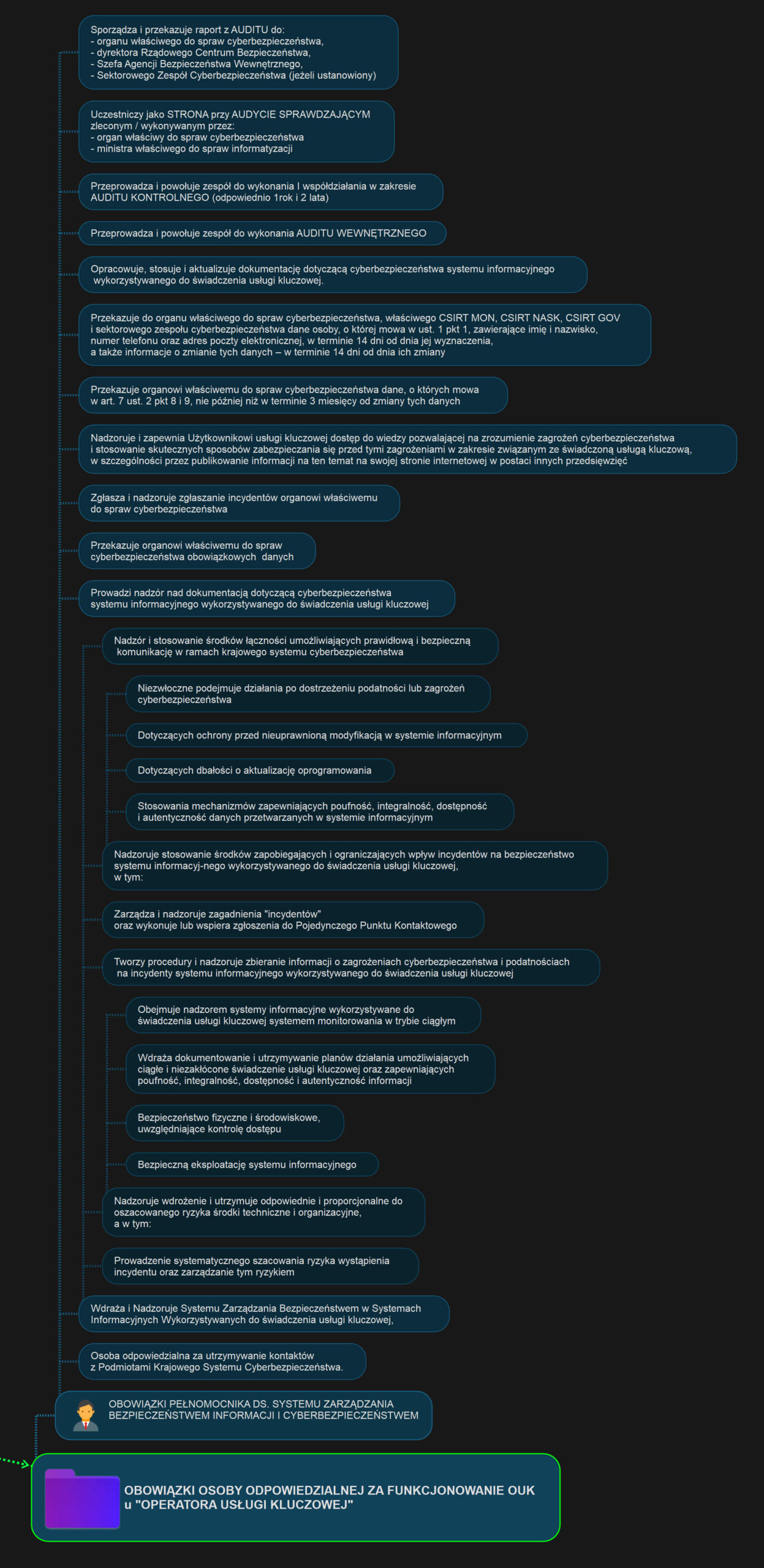

Obowiązki Pełnomocnika Odpowiedzialnego za Funkcjonowanie UOK

Osoba odpowiedzialna za funkcjonowanie Operatora Usług Kluczowych (OUK) w ramach Krajowego Systemu Cyberbezpieczeństwa (KSC) pełni kluczową rolę w zapewnieniu bezpieczeństwa informacji i systemów informatycznych, które są krytyczne dla funkcjonowania społeczeństwa i gospodarki. Do głównych obowiązków tej osoby należą:

1. Zarządzanie Cyberbezpieczeństwem

Opracowanie, wdrożenie i nadzorowanie polityk oraz procedur dotyczących cyberbezpieczeństwa.

Regularna ocena ryzyka związanego z cyberzagrożeniami oraz wdrażanie odpowiednich środków zapobiegawczych.

Przeprowadzanie audytów bezpieczeństwa systemów informatycznych oraz zarządzanie lukami i podatnościami.

2. Zarządzanie Incydentami

Organizowanie procesu identyfikacji, klasyfikacji i zgłaszania incydentów bezpieczeństwa zgodnie z wymogami ustawy.

Koordynacja działań w przypadku wystąpienia incydentu, w tym współpraca z CSIRT-ami (Computer Security Incident Response Team) oraz organami właściwymi.

Zapewnienie dokumentacji incydentów oraz podjętych działań naprawczych.

3. Wdrażanie Środków Technicznych i Organizacyjnych

Zapewnienie wdrożenia środków technicznych i organizacyjnych adekwatnych do poziomu ryzyka, które mają na celu ochronę systemów informacyjnych oraz usług kluczowych.

Nadzór nad aktualizacją i poprawnością zabezpieczeń (np. systemów antywirusowych, firewalli, monitoringu sieci).

Regularne testowanie, ocenianie i doskonalenie skuteczności zastosowanych środków bezpieczeństwa.

4. Szkolenia i Podnoszenie Świadomości

Organizowanie regularnych szkoleń z zakresu cyberbezpieczeństwa dla pracowników, w tym osób odpowiedzialnych za obsługę systemów informatycznych oraz kierownictwa.

Podnoszenie świadomości na temat zagrożeń cybernetycznych i promowanie odpowiedzialnych praktyk w organizacji.

Obowiązki Pełnomocnika Odpowiedzialnego za Funkcjonowanie UOK - cd.

5. Zarządzanie Współpracą z Podmiotami Zewnętrznymi

Współpraca z dostawcami usług IT oraz firmami zewnętrznymi, które mają dostęp do systemów lub danych OUK, aby zapewnić zgodność z wymogami bezpieczeństwa.

Utrzymywanie kontaktu z organami właściwymi do spraw cyberbezpieczeństwa oraz z zespołami CSIRT w celu wymiany informacji na temat zagrożeń i podatności.

6. Zgłaszanie Incydentów i Raportowanie

Zgłaszanie poważnych incydentów bezpieczeństwa do właściwych organów w ciągu 24 godzin od ich wykrycia.

Regularne raportowanie stanu cyberbezpieczeństwa do zarządu organizacji oraz organów nadzorujących.

Przekazywanie informacji o ryzykach, zagrożeniach oraz środkach podjętych w celu ich minimalizacji.

7. Współpraca z Zarządem i Decydentami

Informowanie zarządu o aktualnym stanie bezpieczeństwa i proponowanie strategii zarządzania ryzykiem.

Wspieranie zarządu w podejmowaniu decyzji dotyczących inwestycji w obszarze cyberbezpieczeństwa.

8. Kontrola Zgodności z Przepisami

Monitorowanie i zapewnienie zgodności działań organizacji z wymogami prawnymi dotyczącymi cyberbezpieczeństwa, w tym z ustawą o KSC oraz dyrektywą NIS 2.

Przygotowywanie organizacji do kontroli ze strony organów nadzorczych i audytów zewnętrznych.

9. Opracowywanie i Aktualizacja Planu Ciągłości Działania

Zadanie: Opracowanie, utrzymanie i regularne aktualizowanie planu ciągłości działania (BCP – Business Continuity Plan) oraz planu awaryjnego (DRP – Disaster Recovery Plan), który zapewni minimalizację przestojów i szybkie przywrócenie funkcjonalności systemów po incydencie.

Działania: Regularne testowanie planów awaryjnych i scenariuszy kryzysowych, w tym ćwiczeń symulacyjnych, aby upewnić się, że są one skuteczne.

10. Zapewnienie Bezpieczeństwa Fizycznego i Technicznego

Zadanie: Zapewnienie bezpieczeństwa fizycznego zasobów IT, w tym serwerowni, centrów danych i miejsc pracy pracowników.

Działania: Nadzorowanie kontroli dostępu, monitoringu wizyjnego, systemów alarmowych i innych środków bezpieczeństwa fizycznego, które mają chronić krytyczne zasoby organizacji.

11. Przeprowadzanie Analiz Po Incydentach (Post-Incident Review)

Zadanie: Po każdym incydencie cyberbezpieczeństwa przeprowadzenie szczegółowej analizy, aby zrozumieć jego przyczyny, skutki oraz efektywność reakcji.

Działania: Opracowanie raportów po incydentach, identyfikacja obszarów wymagających poprawy, a także wdrożenie działań korygujących w celu zapobiegania podobnym incydentom w przyszłości.

Wdrożenie Cyberbezpieczeństwa u OUK (Operatora Usług Kluczowych)

1. Identyfikacja i Kwalifikacja OUK

2. Ocena Ryzyka

3. Wdrożenie Polityk i Procedur Cyberbezpieczeństwa

4. Zgłaszanie i Zarządzanie Incydentami

5. Szkolenia i Podnoszenie Świadomości

6. Wdrożenie Środków Technicznych i Organizacyjnych

7. Testowanie i Audyt

8. Współpraca z Podmiotami Zewnętrznymi