- Start

- Jakość & Systemy & Standardy

- Logistyka

- Logistyka Przepływów Materiałowych i Informacyjnych

- Monitor Przepływów Materiałowych i Informacyjnych

- Interim/ Insourcing/ Outsourcing Logistyki

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Artykuły - Logistyka

- Dynamiczne projektowanie kontraktów dostawy produktów i usług

- Zarządzanie Kosztami Zmiennymi – Jednostkowy Koszt Zmienny

- Analiza aktywów produktów/zapasów/usług

- Analiza rotacji towarów/zapasów/produktów

- Prognozowanie Popytu - Wstęp

- Zintegrowany Łańcuch Przepływów Materiałowych i Informacyjnych – Realizacja Zamówień

- Implementacja Zintegrowanego Łańcucha Przepływów Materiałowych i Informacyjnych

- Logistyka Łańcucha Przepływów Informacyjnych i Materiałowych – Zarządzanie Zwrotami

- Logistyka Łańcucha Dostaw – Powstawanie Produktu i Komercjalizacja.

- Logistyka Przepływów Informacyjnych i Materiałowych – Kompleksowe Podejście.

- Dofinansowanie

- Badania+Rozwój+Skalowalność+Komercjalizacja+Ekspansja

- Medele Współpracy

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Mapa Dofinansowania

- Dotacja HoReCa+Branża Gastronomiczna, Hotelarska, Turystyczna, Kultury.

- Dotacja Kultura, Sztuka i Przemysły Kreatywne

- Program dla Kobiet - Granty

- Sukcesy Dofinansowania Projektów Interesariuszy

- Zarządzanie Projektami

- B+R+I & Innowacyjność

- Komercjalizacja

- Ekspansja Rynkowa

- Franchising

- Szkolenia

- Outsourcing/ Insourcing/ Interim/ Consulting

- In/Out/Cons Modele - Porównanie

- In/Out/Cons Systemów Zarządzania

- In/Out/Cons Logistyki

- In/Out/Cons Dofinansowania Projektów

- In/Out/Cons Zarządzania Projektami

- In/Out/Cons Ekspansji Rynkowej

- In/Out/Cons Szkoleniowy

- In/Out/Cons Tworzenie Klastra/ Sieci/ Franczyzy

- In/Out/Cons Eksperci/ Specjaliści/ Liderzy

- Benefity Zatrudnienia Ekspertów w Modelu Interim A360

- Aniołowie Biznesu

- Analityka Biznesowa

- Referencje/ Oceny

- Społeczność Grupy 360

- A360 Innovation & Quality

- A360 Platform Ai / Payment / Datebase

- A360 Investments & Financial

- A360 HR

- A360 Software

- A360 Digital Protect

- A360 Logistics

- A360 Technology

- A360 Wealth & Asset Management

- A360 Translating

- A360 Creativity & Publisher

- A360 Radio

- A360 Creativity

- Abundance A360 Future CreationsAbundance A360: Creations of the Future – Innovations, Technologies, Univercity / Teaching

- A360 Creative Agency

- A360 Live Media

- A360 Public Relation

- A360 Public Relation

- A360 Art & Theatre & Performances

- A360 Publishing Enterprise

- A360 Publishing

- A360 Publisher Wellness

- A360 Brand Activation

- 360 Brand Management

- A360 Architects & Design

- A360 Production

- A360 Environmental & Energy

- A360 Law & Insurance

- A360 Consulting

- A360 Game&Play

- A360 Marketing Assets

- Audience360™ - Technologies and Content MarketingAudience360™ is at the forefront of hi-tech advertising. A360 is dynamic optimization of creative data, sequential messaging, TV sync and many other leading media strategies.

- Transition A360- Business Marketing Broker US

- 360 Marketing Agency US

- 360 Elevated Marketing & Advertising

- 360insights - Marketing Platform SaaS

- A360 Healthcare

- A360 Non-Profit Foundations

- Instytut Analiz A360

- Dashboards A360

- YT A360

- FB A360 Medyczna

- IN A360 Medical

- Subskrybuj

- Kontakt

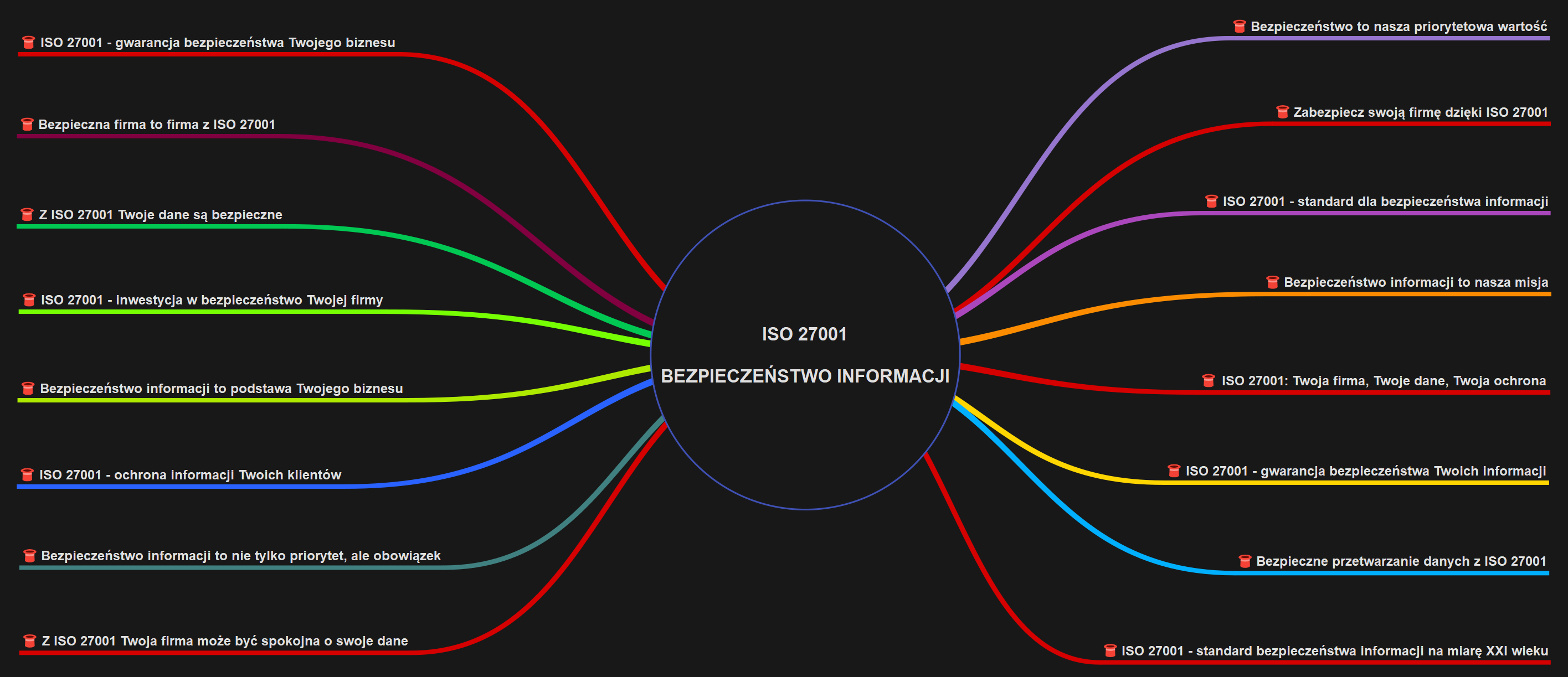

ISO/IEC 27001 Bezpieczeństwo Informacji

SZBI (System Zarządzania Bezpieczeństwem Informacji), to systematyczne podejście do zarządzania poufnymi informacjami firmy, dzięki czemu pozostają one bezpieczne. Obejmuje SZBI ludzi, procesy, systemy informatyczne oraz dane stosując proces zarządzania ryzykiem.

Etapy wdrożenia z sukcesem Systemu Bezpieczeństwa Informacji:

- Ocena potencjalnego ryzyka dla Twojej firmy i identyfikacja obszarów szczególnie narażonych.

- Wdrożenie systemu zarządzania obejmującego całą organizację pomoże kontrolować sposób i miejsce przechowywania i wykorzystywania informacji.

- Utrzymanie procesu zarządzania bieżącą i przyszłą polityką bezpieczeństwa informacji.

- Informowanie pracowników i kontrahentów zewnętrznych o ryzykach i zgłaszaniu incydentów.

- Monitorowanie aktywności systemu i rejestrowanie aktywności użytkownika.

- Aktualizowanie systemów informatycznych dzięki najnowszej ochronie.

- Kontrola dostępu do systemu.

- Doskonalenie.

- Analizowanie i monitorowanie czynników zewnętrznych.

SZBI 27001 musi być efektywny z uwzględnieniem analizy ryzyka oraz niskobudżetowy.

Czy da się to osiągnąć – przeczytaj artykuły.

Najważniejsze elementy normy ISO 27001

- Polityka bezpieczeństwa informacji (Information Security Policy) – dokument określający cele i zasady związane z bezpieczeństwem informacji w organizacji.

- Zarządzanie ryzykiem (Risk Management) – proces identyfikacji, analizy, oceny i zarządzania ryzykiem związanym z bezpieczeństwem informacji w organizacji.

- Kontrola dostępu (Access Control) – zapewnienie właściwego poziomu dostępu do zasobów systemu informatycznego w zależności od roli, uprawnień i potrzeb użytkownika.

- Kryptografia (Cryptography) – zabezpieczenie danych przez szyfrowanie i odszyfrowywanie informacji.

- Kontrola związana z systemami informatycznymi (Information Systems Operations) – zapewnienie właściwego funkcjonowania systemów informatycznych w organizacji, w tym zapewnienie ciągłości działania i szybkiego przywrócenia w przypadku awarii.

- Planowanie i zarządzanie ciągłością działania (Business Continuity Planning) – planowanie i przygotowanie organizacji na awarie i kryzysy związane z bezpieczeństwem informacji, w tym zapewnienie ciągłości działania w przypadku zakłóceń.

- Zarządzanie incydentami (Incident Management) – proces zarządzania incydentami związanymi z bezpieczeństwem informacji, w tym identyfikacja, analiza, raportowanie i zarządzanie incydentami.

- Zarządzanie zasobami ludzkimi (Human Resource Security) – zapewnienie właściwego poziomu bezpieczeństwa informacji poprzez odpowiednie procedury rekrutacji, szkolenia, weryfikacji i zwolnienia pracowników.

- Zarządzanie bezpieczeństwem fizycznym (Physical and Environmental Security) – zapewnienie odpowiedniego poziomu bezpieczeństwa fizycznego i środowiskowego dla systemów informatycznych i infrastruktury organizacji.

- Bezpieczeństwo komunikacji (Communication Security) – zapewnienie bezpiecznej wymiany informacji i komunikacji w organizacji oraz zewnętrznych partnerów.

- Zarządzanie dostawcami (Supplier Relationships) – zapewnienie odpowiedniego poziomu bezpieczeństwa informacji u dostawców i kontrahentów organizacji.

- Monitoring i ocena (Monitoring and Review) – stały monitoring, ocena i mierzenie skuteczności działań związanych z bezpieczeństwem informacji.

- Audytowanie wewnętrzne (Internal Audit) – niezależne przeprowadzanie audytów wewnętrznych w celu oceny skuteczności i zgodności z wymaganiami normy ISO 27001.

- Zarządzanie dokumentacją (Documentation) – tworzenie, zarządzanie i przechowywanie dokumentacji.

Jakimi zagadnieniami zajmuje się ISO 27001?

ISO 27001 zajmuje się zagadnieniami dotyczącymi bezpieczeństwa informacji. Norma ta określa wymagania dla systemu zarządzania bezpieczeństwem informacji (ISMS – Information Security Management System), które zapewniają organizacjom ochronę poufności, integralności i dostępności ich informacji. Główne zagadnienia, którymi zajmuje się ISO 27001, to:

- Ocena ryzyka i zarządzanie ryzykiem związanym z bezpieczeństwem informacji.

- Planowanie, wdrażanie, funkcjonowanie, monitorowanie, przeglądanie, utrzymanie i doskonalenie systemu zarządzania bezpieczeństwem informacji.

- Zapewnienie poufności, integralności i dostępności informacji.

- Wdrażanie i utrzymywanie polityk, procedur, zasad i wytycznych dotyczących bezpieczeństwa informacji.

- Bezpieczeństwo sieci i systemów informatycznych.

- Zarządzanie dostępem i uprawnieniami użytkowników.

- Zarządzanie zdarzeniami związanymi z bezpieczeństwem informacji.

- Ciągłość działania systemów informatycznych.

- Szkolenia pracowników w zakresie bezpieczeństwa informacji.

- Audytowanie i przeglądanie systemu zarządzania bezpieczeństwem informacji.

- Utrzymywanie ciągłego doskonalenia systemu zarządzania bezpieczeństwem informacji.

- Wymiana informacji z podmiotami zewnętrznymi w zakresie bezpieczeństwa informacji.

- Wymagania dotyczące outsourcingu.

- Zarządzanie incydentami związanymi z bezpieczeństwem informacji.

- Wymagania prawne i regulacyjne dotyczące bezpieczeństwa informacji.

- Podejście oparte na ryzyku do zarządzania bezpieczeństwem informacji.

Checklist 20 najbardziej popularnych zagadnień ISO 27001

- Zarządzanie dostępem i uprawnieniami użytkowników.

- Bezpieczeństwo sieci i systemów informatycznych.

- Ciągłość działania systemów informatycznych.

- Zarządzanie zdarzeniami związanymi z bezpieczeństwem informacji.

- Wymagania dotyczące outsourcingu.

- Zarządzanie incydentami związanymi z bezpieczeństwem informacji.

- Audytowanie i przeglądanie systemu zarządzania bezpieczeństwem informacji.

- Utrzymywanie ciągłego doskonalenia systemu zarządzania bezpieczeństwem informacji.

- Zapewnienie poufności, integralności i dostępności informacji.

- Wymiana informacji z podmiotami zewnętrznymi w zakresie bezpieczeństwa informacji.

- Wymagania prawne i regulacyjne dotyczące bezpieczeństwa informacji.

- Zarządzanie ryzykiem związanym z bezpieczeństwem informacji w procesie zarządzania projektami.

- Zarządzanie ryzykiem związanym z bezpieczeństwem informacji w procesie zarządzania dostawcami.

- Zarządzanie ryzykiem związanym z bezpieczeństwem informacji w procesie wdrażania zmian.

- Odpowiedzialność za zarządzanie bezpieczeństwem informacji na różnych szczeblach organizacji.

- Wymagania dotyczące monitorowania, pomiaru i doskonalenia skuteczności systemu zarządzania bezpieczeństwem informacji.

W przyszłości można oczekiwać, że ISO 27001 będzie bardziej skoncentrowane na kwestiach związanych z cyberbezpieczeństwem, w szczególności na takich obszarach jak:

- Bezpieczeństwo aplikacji webowych i mobilnych

- Bezpieczeństwo chmury

- Ochrona danych osobowych

- Bezpieczeństwo Internetu Rzeczy (IoT)

- Zarządzanie ryzykiem cybernetycznym

- Ciągłość działania IT

- Identyfikacja i autentykacja użytkowników

- Analiza zagrożeń i zdarzeń bezpieczeństwa

- Zarządzanie incydentami cybernetycznymi

- Testowanie penetracyjne

- Bezpieczeństwo sieciowe i zarządzanie zabezpieczeniami

- Zarządzanie uprawnieniami dostępu

- Zarządzanie podatnościami i wdrażanie poprawek bezpieczeństwa

- Zarządzanie dostawcami i podwykonawcami

- Kontrola dostępu i zarządzanie tożsamością

- Analiza zagrożeń dla bezpieczeństwa informacji w czasie rzeczywistym.

Jakie główne analizy przeprowadzamy w zakresie ISO 27001?

W zakresie ISO 27001 przeprowadza się wiele różnych analiz, w tym:

- Analiza ryzyka – ocena ryzyka związanego z utratą poufności, integralności i dostępności informacji

- Ocena wymagań – ustalenie wymagań związanych z bezpieczeństwem informacji, które powinny zostać zrealizowane przez organizację

- Ocena dostawców – analiza dostawców i podwykonawców, którzy przetwarzają lub przechowują informacje organizacji

- Analiza luki w zabezpieczeniach – wykrywanie i usuwanie luk w zabezpieczeniach, które mogą prowadzić do naruszenia bezpieczeństwa informacji

- Testowanie penetracyjne – symulowanie ataku z zewnątrz lub wewnętrznego ataku na systemy informatyczne w celu sprawdzenia ich odporności na cyberzagrożenia

- Analiza podatności – wykrywanie podatności w systemach informatycznych i opracowanie planu zarządzania tymi podatnościami

- Analiza zdarzeń bezpieczeństwa – monitorowanie i analiza zdarzeń bezpieczeństwa, które mogą wskazywać na zagrożenie dla bezpieczeństwa informacji

- Zarządzanie incydentami – ustalenie procedur postępowania w przypadku incydentów związanych z bezpieczeństwem informacji

- Ocena zgodności – ocena, czy organizacja spełnia wymagania normy ISO 27001 i innych regulacji dotyczących bezpieczeństwa informacji.